Symptomatische Man-In-The-Middle-Erkennung

Stand der Technik

Das IDS ist an die aktiven Netzwerkkomponenten eines Netzwerks angeschlossen, um über SNMP Statusinformationen abzufragen und eventuelle Inkonsistenzen zu melden, die auf einen Angriff hinweisen.

Zum einen werden durch traditionelle Systeme nur Mac-Flooding-, Arp-Spoofing-, Arp-Poisoning- und IP-Spoofing-Angriffe erkannt, da dies die einzigen Angrffe sind, die sich über die Statusinformationen der aktiven Netzwerkkomponenten erkennen lassen. MITM-Angriffe, die durch ICMP-Redirects, Spanning-Tree-Techniken oder durch einen von dem Angreifer betriebenen DHCP-Server geschehen, werden von diesen Systemen nicht erkannt.

Zum anderen bieten die Netzknotenpunkte kleiner und mittelständischer Unternehmen oftmals keine SNMP-Funktionalität, was den Einsatz derartiger IDS verhindert. Switches die diese Funktionalität aufweisen sind entsprechend kostenintensiv und werden daher nur ungern von kleinen Unternehmen eingesetzt.

Der Respontec MITM-Detector weist die angesprochenen Nachteile nicht auf und ist dadurch Leading-Edge auf diesem Gebiet.

RESPONTEC MITM-Detector

Der Respontec MITM-Detector untersucht Datenpakete auf Symptome hin, wie sie charakteristisch für solche Angriffe sind. Man spricht hier von einer symptomatischen Erkennungsmethode.

Der Vorteil: Der MITM-Detector muss nicht zwangsläufig an die aktiven Netzwerkkomponenten angeschlossen werden, um den MITM-Angriff und dessen Verursacher zu identifizieren. Grund hierfür ist der symptomatische Erkennungsalgorithmus, den dieses Verfahren implementiert. Es ist nicht notwendig, ein Angriffspaket (ein gespooftes ARP-Paket, ICMP-Redirect etc.) zu erkennen.

Es genügt, ein normales Datenpaket „im Vorbeigehen“ zu analysieren, um präzise beurteilen zu können, ob es einen „Mann-In-Der-Mitte“ gab oder nicht.

Im Falle eines Angriffs wird das Paket einfach verworfen, wodurch der MITM-Angriff scheitert, denn der Verbindungsaufbau zwischen Angreifer und Zielsystem kann nicht vollzogen werden. Daher können auch keine sensiblen Daten abgefangen oder manipuliert werden.

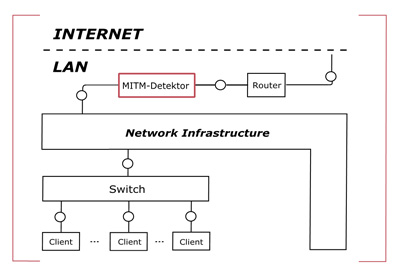

Einsatzmöglichkeiten für den MITM-Detector sind sämtliche sensiblen Positionen einer Netzwerktopologie, wie die der Firewalls, Router und Gateways, oder auch vor internen Servern.

Der MITM-Detector ist in der Lage, alle Arten der uns heute bekannten MITM-Angriffe zu erkennen!

Beispiele: ARP-Poisoning, ARP-Spoofing, ICMP-Redirects, DHCP-Starvation, Spanning-Tree-Angriffe…